Maak je organisatie weerbaar tegen phishing en ransomware met een mensgerichte beveiligingsaanpak

Cyber is niet langer alleen IT: het raakt je continuïteit, klantvertrouwen en wettelijke plichten. Ontdek hoe je met een mensgerichte aanpak phishing, ransomware en moderne aanvallen (van deepfakes tot supply chain- en cloudrisico’s) voorblijft met praktische quick wins als MFA, patchen, geteste back-ups, least privilege/zero trust en EDR/SIEM-monitoring. Zo verklein je stap voor stap je risico’s, handel je incidenten sneller af en neem je AVG/NIS2 moeiteloos mee.

Wat betekent ‘cyber’ vandaag voor je organisatie

Cyber is allang geen IT-bijzaak meer, maar een kernonderdeel van je bedrijfsvoering. Het bepaalt hoe je data bewaakt, hoe je continuïteit waarborgt en hoe je vertrouwen wint bij klanten en partners. Cyber gaat over het begrijpen van risico’s: welke dreigingen zijn er, welke zwakke plekken heb je, en wat is de impact als er iets misgaat. Denk aan phishing en misbruik van inloggegevens, maar ook aan afhankelijkheden in de keten, cloudservices buiten je zicht en thuiswerkplekken waar beleid sneller verslapt. Tegelijk dwingen regels als de AVG en NIS2 je om persoonsgegevens en vitale processen aantoonbaar te beschermen, wat cyber tot een direct bestuursthema maakt.

Cyberweerbaarheid draait om een paar basics die je organisatie volwassen maken: tijdig updaten, sterke wachtwoorden met multi-factor-authenticatie (MFA: inloggen met een extra stap), goede back-ups die je ook test, en slim toegangsbeheer zodat iedereen alleen krijgt wat echt nodig is. Minstens zo belangrijk is gedrag: duidelijke afspraken, korte trainingen en oefenen wat je doet bij een incident zodat je snel kunt reageren en communiceren. Zie cyber als een doorlopend programma, niet als een eenmalig project: je meet waar je staat, pakt quick wins op en verbetert stap voor stap. Zo maak je van cyber geen kostenpost, maar een concurrentievoordeel.

Kernbegrippen: risico, dreiging en kwetsbaarheid

Risico draait om de kans dat er iets misgaat vermenigvuldigd met de impact op je organisatie. Dreiging is wie of wat de schade kan veroorzaken, zoals cybercriminelen met phishing, een ontevreden medewerker, of simpelweg een menselijke fout. Kwetsbaarheid is de zwakke plek die misbruikt kan worden, bijvoorbeeld oude software zonder updates, slecht ingestelde cloudrechten of hergebruikte wachtwoorden. Een risico ontstaat pas echt wanneer een dreiging een kwetsbaarheid kan uitbuiten op iets waardevols, zoals je klantdata of je productiesysteem.

Je verlaagt risico door de kans te verkleinen of de impact te beperken: patchen, MFA inschakelen, rechten minimaliseren, segmenteren, back-ups testen en je team trainen. Begin met een overzicht van je belangrijkste systemen en data, bepaal waar de grootste dreiging-kwetsbaarheid-combinaties zitten, koppel daar concrete maatregelen aan en evalueer vervolgens het restrisico dat je accepteert, vermindert, overdraagt of voorkomt.

Veelvoorkomende misvattingen die je geld en tijd kosten

De duurste fout is denken dat je te klein of te onbelangrijk bent; juist mkb’s zijn aantrekkelijk omdat ze vaak minder beveiligd zijn. Vertrouwen op alleen antivirus is een volgende valkuil, want aanvallen misbruiken tegenwoordig identiteiten en cloudrechten in plaats van alleen malware. Ook “de cloud is automatisch veilig” klopt niet; je moet instellingen, logging en toegangsbeheer zelf goed regelen. Compliance gelijkstellen aan veiligheid kost je later dubbel, omdat vinkjes geen aanvallen stoppen.

Back-ups zonder hersteltest geven schijnzekerheid en vertragen je wanneer elke minuut telt. “IT regelt het wel” werkt evenmin: zonder training, duidelijke processen en eigenaarschap blijft gedrag het grootste gat. Uitstellen van updates en multi-factor-authenticatie (MFA) lijkt gemak, maar levert je juist meer incidenten, downtime en herstelkosten op.

[TIP] Tip: Bepaal kritieke digitale processen, wijs eigenaars aan en oefen incidentrespons.

De belangrijkste cyberdreigingen in 2025

In 2025 verschuift het zwaartepunt van apparaten naar identiteiten: aanvallers richten zich op je accounts, sessies en cloudrechten. Phishing en social engineering worden geloofwaardiger door deepfakes en voice cloning, wat leidt tot meer business email compromise en misleidende betaalverzoeken. Ransomware draait vaker om pure data-afpersing: criminelen stelen eerst je bestanden en dreigen met publicatie, ook zonder alles te versleutelen. Toegang krijgen ze via gestolen wachtwoorden, kwetsbare VPN’s, misbruik van beheerhulpmiddelen of lekken bij leveranciers, waarbij initial access brokers die toegang doorverkopen. In de cloud zorgen verkeerde instellingen en gestolen tokens voor snelle laterale beweging.

Multifactorbeveiliging (MFA, een extra inlogstap) wordt omzeild met phishingkits, push-bombing en sessiekaping. Zero-days (lekken zonder beschikbare patch) en kwetsbare edge-apparaten, IoT en OT-systemen vergroten het aanvalsoppervlak. DDoS-aanvallen worden ingezet als afpersing of afleiding tijdens datadiefstal. Door malware-as-a-service en generatieve AI kan iedereen op schaal overtuigende aanvallen uitvoeren, waardoor ook je mkb-omgeving continu doelwit is. Kennis van deze trends helpt je prioriteiten te stellen en maatregelen te kiezen die echt werken.

Phishing en social engineering: van e-mail tot deepfakes

Phishing en social engineering draaien om het misleiden van je aandacht en vertrouwen zodat je iets doet wat de aanvaller wil, zoals inloggen op een valse pagina, een bestand openen of een betaling goedkeuren. Dat gebeurt allang niet meer alleen via e-mail; je ziet het via sms, chat, sociale media en telefoontjes waarin een “collega” of “leverancier” je onder druk zet. Deepfakes – geloofwaardige nagemaakte stemmen of video – maken dit nog overtuigender, zeker bij spoedverzoeken of proceswijzigingen.

Aanvallers kapen ook gesprekken over, sturen QR-codes of laten je herhaaldelijk op een inlogmelding klikken. Herken de rode vlaggen: urgentie, geheimhouding, wijzigingen in rekeningnummers, vreemde domeinnamen en taal. Bevestig altijd via een apart kanaal en gebruik unieke wachtwoorden met extra inlogstappen om misbruik te beperken.

Ransomware en data-afpersing: van binnenkomst tot herstel

Aanvallers komen binnen via phishing, gestolen wachtwoorden, kwetsbare VPN’s of slecht ingestelde cloudrechten. Vervolgens vergroten ze hun toegang, schakelen beveiliging en back-ups uit, stelen gevoelige data en versleutelen systemen. De afpersing gebeurt dubbel: betalen voor een decryptiesleutel én om publicatie van gestolen gegevens te voorkomen, soms aangevuld met DDoS-druk. Je reactie begint met isoleren van besmette systemen, het stoppen van laterale beweging en forensisch onderzoek om de ingang en scope te bepalen.

Meld datalekken tijdig volgens de AVG, overleg met je verzekeraar en betaal niet zonder juridisch en operationeel advies. Herstel vanuit offline, onveranderbare back-ups, roteer sleutels en wachtwoorden, heruitgifte van tokens en pas kwetsbare configuraties en patches aan. Versterk daarna structureel: multi-factor-authenticatie, segmentatie, least privilege, goede logging en endpoint detectie en respons, plus oefening van je incidentproces.

Supply chain en cloudaanvallen: kwetsbaarheden buiten je zicht

Aanvallen via de supply chain raken je juist omdat je vertrouwt op leveranciers, beheerders en softwarecomponenten. Een gehackte IT-dienstverlener, malafide update of misbruikte API-sleutel geeft een aanvaller indirect toegang tot je omgeving, vaak met hoge rechten. In de cloud ligt de boosdoener meestal in configuratiefouten: te brede toegangsrechten, publiek toegankelijke opslag, gestolen tokens of onbeveiligde beheerinterfaces. Shadow IT en snelle SaaS-adoptie vergroten dit, omdat je niet ziet welke data waarheen stroomt.

De kern is regie: stel eisen aan leveranciers, controleer toegang en logging, gebruik least privilege en multi-factor-authenticatie, en monitor integraties actief. Onthoud het gedeelde-verantwoordelijkheidsmodel van de cloud: de provider beveiligt de infrastructuur, jij de configuratie, identiteiten en data. Zo beperk je impact buiten je zicht.

[TIP] Tip: Schakel MFA overal in en patch kritieke kwetsbaarheden binnen 48 uur.

Bouwblokken voor cyberweerbaarheid

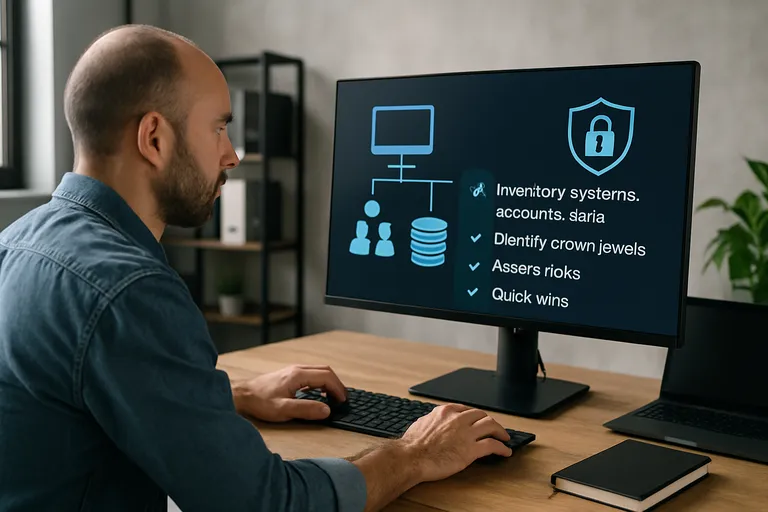

Cyberweerbaarheid begint met zicht op je omgeving: weten welke systemen, accounts en data je hebt, en welke daarvan het belangrijkst zijn. Daarna leg je een solide basis met patchen, sterke wachtwoorden met multi-factor-authenticatie, versleuteling en back-ups die je ook periodiek test. Toegangsbeheer volgens least privilege en segmentatie voorkomt dat één gehackt account je hele netwerk openzet, terwijl een zero-trust aanpak elk verzoek verifieert in plaats van te vertrouwen op locatie. Goede detectie en respons zijn onmisbaar: verzamel logdata, monitor afwijkingen en gebruik tooling zoals endpoint detectie en respons om snel in te grijpen.

Oefen je incidentproces met duidelijke rollen en runbooks, zodat je bij een aanval direct kunt isoleren, communiceren en herstellen. Werk risico-gedreven: pak eerst de combinatie van hoge impact en hoge kans aan, en betrek ook leveranciersrisico’s en cloudconfiguraties. Maak veiligheid onderdeel van je cultuur met korte, regelmatige trainingen en duidelijke regels voor gedrag. Meet je voortgang met concrete doelen en verbeter continu; zo maak je beveiliging voorspelbaar en effectief.

Basis hygiëne: updates, sterke wachtwoorden, MFA en back-ups

Basis hygiëne houdt aanvallers op afstand met simpele, consequente acties. Update systemen en apps snel, liefst automatisch, zodat bekende gaten dicht zijn voor ze misbruikt worden. Gebruik sterke wachtwoorden of liever wachtzinnen die je met een wachtwoordmanager uniek per account bewaart. Zet overal waar het kan MFA aan, een extra inlogstap via app, sms of sleutel, zodat een gestolen wachtwoord niet genoeg is.

Maak back-ups volgens een vast schema, bewaar minstens één kopie offline of onveranderbaar en test regelmatig of je echt kunt terugzetten. Controleer of updates en back-ups slagen en pak uitzonderingen gericht aan, zoals oude apparaten die niet meer worden gepatcht. Met deze routine verklein je de kans op incidenten én versnel je herstel als het misgaat.

Toegangsbeheer en zero trust: minst mogelijke rechten

Zero trust betekent dat je niets en niemand automatisch vertrouwt: elke toegang wordt expliciet geverifieerd op identiteit, apparaat en context. Start met least privilege: geef elke gebruiker en toepassing alleen de rechten die strikt nodig zijn, liefst via rolgebaseerde toegang met just-in-time en just-enough privileges. Gebruik aparte beheeraccounts, zet MFA verplicht op alle gevoelige acties en beheer privileged toegang met PAM zodat sessies worden gelogd en tijdelijk zijn.

Pas voorwaardelijke toegang toe (locatie, risico, devicecompliance) en segmenteer je netwerk zodat een gehackt account niet overal bij kan. Ruim slapende accounts en oude rechten op met periodieke recertificatie en automatische offboarding van vertrekkers en leveranciers. Monitor toegangspatronen actief, alarmeer op afwijkingen en corrigeer direct waar nodig.

Detectie en respons: EDR, SIEM en continue monitoring

Onderstaande tabel vergelijkt EDR, SIEM en continue monitoring op doel, data en respons, zodat je snel ziet wat elk onderdeel toevoegt aan je detectie- en responsstrategie.

| Oplossing | Doel en focus | Databronnen | Detectie en respons |

|---|---|---|---|

| EDR (Endpoint Detection & Response) | Bescherming en zicht op endpoints; stopt malware, ransomware en laterale beweging. | Agent-telemetrie op Windows/macOS/Linux: processen, bestanden, geheugen, netwerk, registry. | Gedrags- en ML-detectie (MITRE ATT&CK); directe acties: host isoleren, proces killen, bestand in quarantaine, soms rollback. |

| SIEM (Security Information & Event Management) | Centraal inzicht, compliance en correlatie over hele omgeving. | Logs van firewalls/IDS, cloud (bijv. CloudTrail/Azure), identity (AD/Azure AD), applicaties, EDR/NDR. | Regel- en use-casecorrelatie, anomaliedetectie; respons via alerts/tickets en SOAR-integraties (bijv. blokkade in firewall/IdP). |

| Continue monitoring (SOC/MDR) | 24/7 bewaking, triage en threat hunting; verkort detectie- en hersteltijd. | Gebruik van SIEM- en EDR-data plus threat intelligence; soms aanvullende sensoren. | Mens + machine: proactieve hunting en tuning; gecoördineerde respons/containment, forensics en escalatiebegeleiding. |

Conclusie: EDR reageert snel op endpoints, SIEM geeft context en correlatie, en continue monitoring verbindt tooling met 24/7 expertise. Samen vormen ze een gelaagde aanpak die detectie versnelt en schade beperkt.

Goede detectie en respons draaien om zicht, snelheid en precisie. Met EDR (endpoint detectie en respons) zie je wat er op je laptops en servers gebeurt en kun je direct ingrijpen door processen te stoppen of een apparaat te isoleren. Je SIEM (Security Information and Event Management) verzamelt logs uit je hele landschap – cloud, identiteiten, netwerk, applicaties – en correleert signalen tot bruikbare alerts.

Continue monitoring vraagt om 24/7 zicht, duidelijke drempels en het slim inzetten van dreigingsinformatie, zodat je ruis vermindert en echte incidenten snel vindt. Automatiseer first response met playbooks: blokkeer IOC’s, reset tokens, draai rollbacks en start forensics. Meet en verlaag je mean time to detect en respond, of schakel een SOC/MDR in als je zelf geen 24/7 bezetting hebt.

[TIP] Tip: Activeer multifactor-authenticatie op alle accounts en kritieke systemen.

Zo pak je het aan: je stappenplan en quick wins

Begin met zicht op je omgeving: maak een actueel overzicht van systemen, accounts en data, bepaal je kroonjuwelen en breng de grootste risico’s in kaart. Zet daarna een basis neer met snelle winst: zet MFA overal aan, patch kritieke systemen eerst, schakel verouderde protocollen uit, verwijder slapende accounts en beperk beheerdersrechten tot just-in-time en just-enough. Borg back-ups met een offline of onveranderbare kopie en test herstel, en rol EDR uit op alle endpoints terwijl je logging centraliseert in je SIEM. Schrijf een incidentplan met duidelijke rollen, contactlijst en communicatiesjablonen en oefen dit met een table-top zodat iedereen weet wat te doen.

Check je cloudconfiguraties op te brede rechten en publiek toegankelijke opslag, verplicht MFA voor beheerders en roteer sleutels en tokens. Beoordeel kritieke leveranciers op toegang, beveiligingseisen en meldplichten en leg afspraken vast. Maak vervolgens een 30-60-90-dagen roadmap met meetbare doelen zoals MFA-dekking, patch-SLA’s, back-upsucces en MTTD/MTTR. Veranker gedrag met korte, regelmatige training en stimuleer melden van verdachte zaken. Zo groeit je organisatie van ad hoc naar voorspelbaar en maak je veiligheid een gewoonte die rendement oplevert.

Risico’s en compliance (AVG/NIS2) prioriteren

Begin met een risicobeeld: bepaal welke processen en data het meest kritisch zijn en welke dreiging-kwetsbaarheid-combinaties daar impact op hebben. Koppel maatregelen aan de hoogste risico’s, niet aan ruis. AVG vraagt om dataminimalisatie, verwerkersafspraken, een verwerkingsregister, DPIA’s waar nodig en meldplicht van datalekken binnen 72 uur bij de toezichthouder en soms betrokkenen. NIS2 legt voor veel sectoren zwaardere eisen op: risicobeheer, incidentprocessen, leverancierscontrole, bestuurdersaansprakelijkheid en strakke meldtermijnen (eerste melding binnen 24 uur, vervolgrapport binnen 72 uur).

Gebruik één risicogestuurd plan om beide kaders te dekken: definieer rollen, bewijsvoering en meetbare doelen, toets leveranciers op toegang en beveiliging, en toets periodiek of je restrisico acceptabel is. Zo maak je compliance een logisch gevolg van goed risicomanagement.

Roadmap en quick wins: wat je direct kunt verbeteren

Zet eerst stappen die weinig inspanning vragen maar direct risico verlagen. Onderstaande quick wins vormen de kern van je roadmap voor de eerste maanden.

- Beveilig de basis: verplicht MFA voor e-mail, beheerders- en remote-toegang; patch kritieke systemen; schakel verouderde protocollen (zoals SMBv1) en onnodige macro’s uit; stel basisregels in voor wachtwoordmanager, updates en toelating van nieuwe SaaS.

- Maak rechten schoon en klein: verwijder slapende accounts; koppel gebruikers aan rollen met minimale toegang (RBAC); beperk beheerdersrechten tot just-in-time.

- Borg herstel en zicht: maak back-ups met een offline of onveranderbare kopie en test een volledige herstelrun (weet je hersteltijd); rol EDR uit op alle endpoints; verzamel logs centraal voor snellere detectie en alerts.

Zet deze acties op een 30-60-90-dagenplan met duidelijke meetpunten, zodat je tempo maakt en stakeholders zien wat er verbetert. Begin klein, maak het aantoonbaar en schaal daarna uit.

Bewustwording en cultuur verankeren

Cyberveilig gedrag begint bij voorbeeldgedrag en duidelijke verwachtingen: als je leidinggevenden veilig werken en open communiceren over fouten, volgt de rest sneller. Maak bewustwording praktisch en kort, met microlearnings van enkele minuten, gekoppeld aan dagelijkse taken zoals e-mail, wachtwoorden en het melden van verdachte situaties. Oefen regelmatig met realistische phishing-simulaties en bespreek de uitkomsten zonder schuld, zodat je leert van fouten en het meldgedrag stijgt.

Veranker veiligheid in onboarding, werkafspraken en performancegesprekken, en wijs security champions aan in teams als laagdrempelig aanspreekpunt. Gebruik kleine nudges zoals reminders in tools en duidelijke templates voor datadeling en extern delen. Meet voortgang met cijfers als klikratio, meldtijd en deelnamegraad, en vier verbeteringen zichtbaar. Zo wordt veilig gedrag normaal en vol te houden.

Veelgestelde vragen over cyber

Wat is het belangrijkste om te weten over cyber?

Cyber gaat over bedrijfsrisico’s, niet alleen IT. Begrijp het samenspel van risico, dreiging en kwetsbaarheid. In 2025 domineren phishing/deepfakes, ransomware en supply-chain/cloudaanvallen. Focus op weerbaarheid: preventie, detectie, respons en herstel, afgestemd op AVG/NIS2.

Hoe begin je het beste met cyber?

Start met een risicoanalyse en asset-inventarisatie. Regel basis hygiëne: patches, sterke wachtwoorden, MFA en gesegmenteerde back-ups. Implementeer least privilege/zero trust, EDR + logging/SIEM, phishingtraining. Leg prioriteiten vast in een roadmap conform AVG/NIS2-verplichtingen.

Wat zijn veelgemaakte fouten bij cyber?

Vertrouwen op tools zonder processen. Alleen compliance afvinken. Geen MFA of zwakke back-ups zonder hersteltests. Te brede rechten, geen monitoring of oefening van incidentrespons. Leveranciers- en cloudrisico’s onderschatten, patches uitstellen, bewustwording en cultuur vergeten.